Rilevamento di rogue access point

Cos’è un rogue access point?

Un Rogue Access Point, anche detto rogue AP, è un access point wireless non autorizzato che propaga lo stesso SSID di un’altra rete. In questi casi, sia il rogue access point che l’access point vero sono connessi in contemporanea, con la conseguenza che l’access point ostile può tentare di accedere a dati personali e minacciare la sicurezza di una rete WiFi.

La funzionalità di rilevamento di rogue access point di Tanaza ti aiuta a identificare gli access point non autorizzati e potenzialmente ostili e a proteggere la tua rete WiFi.

Perché rilevare i rogue access point è importante?

Un access point è in grado di “ascoltare” e “parlare” con i dispositivi dei clienti attraverso una connessione wireless.

Nell’eseguire la scansione di rogue access point non autorizzati, l’access point interrompe la trasmissione del segnale e inizia ad ascoltare i segnali provenienti da altre reti WiFi. In questo modo, può rilevare la presenza di altri dispositivi che stanno trasmettendo un segnale WiFi. Al termine della scansione si vedrà la lista di tutti gli SSID all’interno della copertura WiFi del dispositivo selezionato.

L’access point è in grado di verificare se il dispositivo che sta trasmettendo un SSID è gestito tramite Tanaza oppure no.

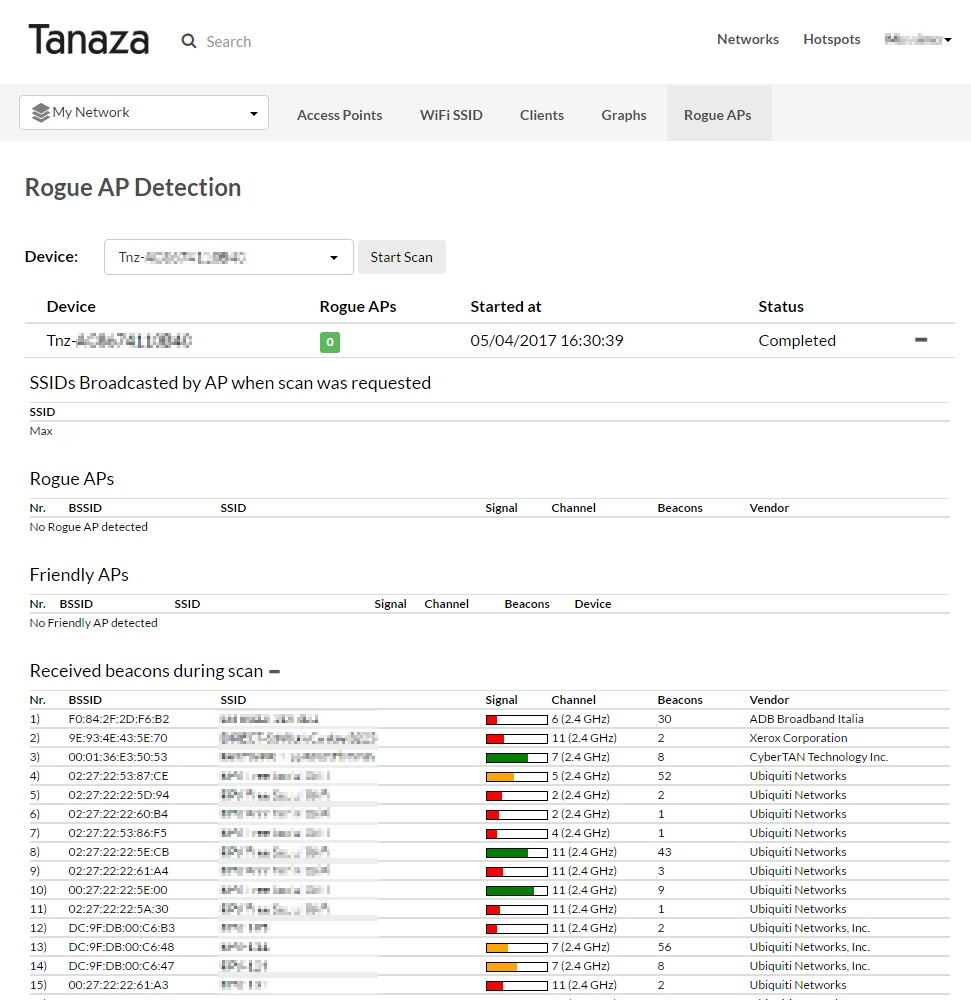

Una volta completata la scansione, la funzionalità fornirà 3 liste separate:

- Dispositivi innocui: questa lista include gli access point installati con il firmware di Tanaza.

- Dispositivi ostili: questa lista include gli access point che non sono flashati con Tanaza, che trasmettono lo stesso SSID dell’access point gestito da Tanaza che sta effettuando la scansione della rete. Un rogue access point può essere immaginato come un access point esterno, nascosto e ostile che si finge un access point innocuo.

- Beacon ricevuti durante la scansione: questa lista include tutti gli SSID che il dispositivo vede durante la scansione, sia quelli innocui che quelli ostili. In questo caso, verranno rilevati sia i router WiFi installati con il firmware di Tanaza che quelli esterni.

Nell’immagine qui sopra si nota che nessun rogue access point è stato rilevato. Inoltre, come si può vedere dai dati della lista dei “beacon ricevuti durante la scansione”, il canale migliore per ottenere un segnale più forte è il Canale 1. Al contrario, il canale peggiore è il numero 11, poiché è il più affollato. Ricorda che il canali che non si sovrappongono tra loro sono il numero 1, 6 e 11.

Il rilevamento di access point ostili in una location non è l’unico scopo di questa funzionalità. Infatti, con questa funzionalità puoi anche capire quali altri SSID sono trasmessi e quali canali gli altri dispositivi stanno usando.

Ad esempio, se una serie di router WiFi (quelli gestiti tramite Tanaza e quelli gestiti da terze parti) stanno usando lo stesso canale o la stessa frequenza, è probabile che la qualità della connessione risulti scarsa a causa di probabili interferenze. In questo caso, puoi usare questa lista per vedere quali canali evitare e quali scegliere in base al grado di affollamento. Leggi questo articolo (in inglese) per capire come scegliere il canale giusto.

Come posso attivare questa funzionalità?

Se il tuo router WiFi è gestito tramite Tanaza, attivare la funzionalità per rilevare access point rogue è molto semplice.

- Vai alla scheda “Rogue AP” del tuo account Tanaza

- Abilitala (è possibile abilitarla solo per un dispositivo alla volta)

- Clicca su “Start Scan” per iniziare la scansione della tua rete

Leggi queste istruzioni (in inglese) per capire meglio come usare la funzionalità per rogue rilevare access point. Tieni presente che la scansione può durare alcuni minuti e che, durante la stessa, i clienti Wi-i vengono disconnessi e non possono riconnettersi.